はじめに

こんにちは、システムエンジニアの かおり です。この記事では、弊社が提供するナレッジ共有サービス「GROWI」の脆弱性対応について取り上げたいと思います。

脆弱性に関する基本的な用語や、脆弱性対応の流れについて興味ある方が対象読者となっています。

脆弱性とは

脆弱性(ぜいじゃくせい)とは、コンピュータのOSやソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって発生した情報セキュリティ上の欠陥のことを言います。

引用: https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/basic/risk/11.html

英語では Vulnerability と呼ばれるので、覚えておくと良いでしょう。

脆弱性を狙った攻撃にゼロデイ攻撃というものがありますが、今回お話しする内容は、まだ公開されていない善意で報告を受けた脆弱性の対応の話です。

ゼロデイ攻撃について詳しくは以下の記事をお読みください。

ソフトウェアに脆弱性が含まれていると、第三者による不正アクセスや情報の改ざん、重要な機密情報の漏洩などの問題が生じてしまう可能性があるので、発覚した場合はできるだけ早めの対応をする必要があります。

脆弱性対応の基本的な流れ

脆弱性対応の基本的な流れは以下のようになっています。

① 脆弱性の発見・報告

② 再現確認

③ 修正

④ リリース

⑤ 公表

脆弱性が発覚した場合、修正しリリース、エンドユーザーにシステムのアップデートを促します。

弊社は、脆弱性が発見/報告された際の流れとして以下の二つの組織と連携し、公表まで行っています。

- JPCERT/CC

- Huntr

JPCERT/CC との連携実績

初めに、JPCERT/CC との連携実績についてお話しします。

JPCERT/CC とは、Japan Computer Emergency Response Team Coodiination Center の 略で、セキュリティインシデントに関する情報収集や、原因分析、対処法の考察などを行っている組織のことです。

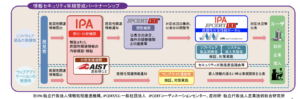

脆弱性の発覚時には、IPAという組織が脆弱性の報告を受け付け、分析し、JPCERT/CCに報告します。そしてJPCERT/CCが開発者に連絡し、公表まで調整する流れになっています。

このIPA とJPCERT/CCが連携して公表まで行うことを、「情報セキュリティパートナーシップ」と呼びます。

以下の画像がわかりやすいので、ご覧ください。

Huntr との連携実績

2021年末からは、Huntr という OSSの脆弱性情報を取り扱っている海外の組織との連携も開始しました。

Huntr とは何者 ??

Huntrとは、OSSのセキュリティを守るプラットフォームのことで、脆弱性の発見者と開発者を繋ぐ窓口の役割を担っています。

また、脆弱性の報告者・修正者にはHuntrから賞金が支払われるので、脆弱性報告者は賞金を稼ぎ、OSS開発者は自社製品を改善できるという WinWIn の関係になっています。

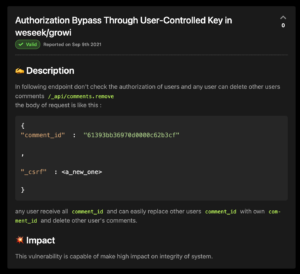

過去レポートの一例

ここで、実際に過去に報告された脆弱性レポートを見てみましょう。

これは、認証のない遠隔の攻撃者が認証を回避し、ユーザーのコメントを削除する可能性があるとの報告で、v4.4.8で修正されました。

-

https://weseek.co.jp/ja/news/2022/01/21/growi-authentication-bypass/

-

流れ

CVE 採番・情報公開を行い、それを元にJPCERT/CCと連携し、JVN公表を行います。

脆弱性の情報はどこで確認できる?

GROWIの脆弱性情報は、弊社HPや、GROWI.cloudのNEWSに公開されていますので、よろしければご覧ください。

緊急性の高い情報は Twitter の WESEEK 公式アカウント にも投稿しているので、リアルタイムに情報を得たい方はぜひフォローしてみてください。

報告していただいた方に

GROWI はユーザーの皆さんと一緒に作り上げていくOSSだと考えています。脆弱性に関しても利用者の方から報告をいただけることは大変ありがたく、これまでいくつもの脆弱性修正報告を行えたことにチーム一同感謝しております。

それに対し何かお礼をすることはできないかと話し合った結果、以下2つを実施しようということになりました。

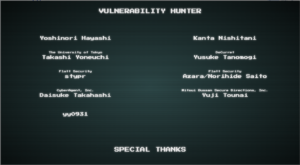

特典1 GROWIの Staff Creditに名前を記載

既にGROWIを利用中の方でも知らない方がいるかもしれませんが、実はGROWIの機能の一つに隠しコマンドがあります。

「command + /」を押すと、ショートカットキーの一覧が表示され、その項目の一つにコナミコマンドがあります。

「コントリビューターを表示」に記載されているコマンドを打つと、スタッフクレジットが表示され、GROWIのコントリビューターが表示されるという機能です。

一緒に脆弱性をハントしていただいたささやかなお礼として、希望者にはその「VULNERABILITY HUNTER」の項目に、お名前もしくはニックネームを記載させていただきます。

コナミコマンドとは、コナミ(ゲームソフトを販売している会社)から発売された、多数のコンピュータゲームに登場する隠しコマンドの一種

引用元: コナミ Wiki

コナミコマンドは、「command + /」で確認できます。

特典2 GROWI オリジナルグッズのプレゼント

2つ目の特典として、GROWI オリジナルグッズをプレゼントします。

現在(2022/4/15)対象のグッズは、木工ロゴです。弊社エンジニアの田村さん(@hoge)に作成していただきました。

サイズは5種類、木材は6種類の中からお選びいただけます。一部のサイズでは希望があればキーホルダーをおつけすることもできます。

脆弱性を発見したら

脆弱性を発見したときの注意点として、TwitterやSlackのパブリックチャンネル等の不特定多数の人が閲覧できる場で「これ脆弱性かな?」とつぶやいたりしないよう、くれぐれもご注意ください。

以上を踏まえて、下記のいづれかでご報告ください。

- IPAに届出を出す

- Huntr でアカウントを作成し、レポートを提出する

- GROWI Slack Workspace にてGROWI開発者にDMをする

まとめ

- 脆弱性(Vulnerability)とは、情報セキュリティ上の欠陥のこと

- GROWI では JPCERT/CC、Huntr.dev と連携して脆弱性の公表まで行っています

- もし、脆弱性を発見した場合は情報が漏れないよう気をつけましょう

- 脆弱性を発見してくださった方にはお礼をご用意しています

もし何かありましたらお気軽にご連絡ください。今後ともGROWIをよろしくお願いいたします。